“国家旅游局漏洞致6套系统沦陷,涉及全国6000万客户信息”

“4.22事件,多省社保信息遭泄露,数千万个人隐私泄密”

“国家外国专家局被曝高危漏洞,分站几乎全部沦陷”

……

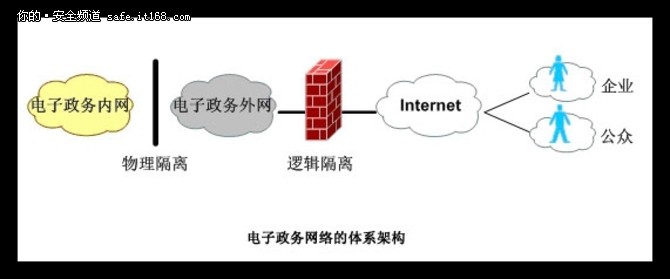

虽然基于安全性的考虑,电子政务系统实行政务外网、政务专网、政务内网的三网并立模式,但通过对系统安全性能的研究,安华金和发现:当前电子政务内网信息系统中的涉密数据集中存储在数据库中,即使是与互联网物理隔离的政务内网,一系列来自数据库系统内部的安全风险成为政府机构难以言说的痛。

风险一、数据库管理员越权操作:

数据库管理员操作权限虽低,但在数据库维护中可以看到全部数据,这造成安全权限与实际数据访问能力的脱轨,数据库运维过程中批量查询敏感信息,高危操作、误操作等行为均无法控制,内部泄露风险加剧。

风险二、数据库漏洞攻击:

由于性能和稳定性的要求,政务内网多数使用国际主流数据库,但其本身存在的后门程序使数据存储环境危机四伏,而使用国产数据库同样需要担心黑客利用数据库漏洞发起攻击。

风险三、来自SQL注入的威胁:

SQL注入始终是网站安全的顽疾,乌云、补天、安华等平台爆出的数据漏洞绝大多数与SQL注入攻击有关,内外网技术架构相同,随着政务内网的互联互通,SQL注入攻击构成政务内网的严重威胁。

风险四、弱口令:

由于账户口令在数据库中加密存储,DBA也无法确定哪些是弱口令,某国产数据库8位及以下就可以快速破解,口令安全配置低,有行业内部共知的弱口令,导致政务内网安全检查中发现大量弱口令和空口令情况,弱口令有被违规冒用的危害,即使审计到记录也失效。

传统的信息安全解决方案主要是通过网络传输通道加密、PKI或增强身份认证、防火墙、IPS、堡垒机等技术形成应对策略,但对于核心数据库的防护欠缺针对有效的防护措施。

电子政务系统的数据安全防护,在业务驱动的同时,保障政策要求同样重要,在此前提下,国家保密局于2007年发布并实施分级保护保密要求:

特别是对于系统中数据的保密,要求中明确指出:对于机密级以上的系统要从运行管理三权分立、身份鉴别、访问控制、安全审计等方面进行一系列的技术和测评要求,具体涉及以下三方面:

一、 访问审计:

1、审计范围应覆盖到服务器和重要客户端上的每个数据库用户

2、审计记录应包括事件的日期、时间、类型、主体标识、客体标识和结果等

3、应能够根据记录数据进行分析,并生成审计报表

4、应保护审计进程避免受到未预期的中断

5、应保护审计记录避免受到未预期的删除、修改或覆盖等

6、审计内容应包括重要用户行为、系统资源的异常使用和重要系统命令的使用等系统内重要的安全相关事件

二、主动预防

1、通过三权分立,独立权控限制管理员对敏感数据访问。

2、应针对SQL注入攻击特征有效防护

3、应检测对数据库进行漏洞攻击的行为,能够记录入侵的源IP、攻击的类型,并在发生严重入侵事件时主动防御

4、 定期通过数据库漏洞扫描按行业特点检查弱口令,修改口令尝试配置

三、敏感数据管理

1、生产数据不离生产系统,管控敏感数据至开放环境的发布渠道,防止生产数据中敏感信息的泄漏,保障数据安全,规避数据风险;

2、对数据库中的涉密敏感字段进行数据防护,并采取强制访问控制措施。

电子政务内网作为涉密信息系统,一旦遭到数据泄露,将可能对公众隐私甚至国家安全构成威胁。4月28日,第三届首都网络安全日活动中,特设“电子政务安全应用论坛”,届时,安华金和作为唯一的数据库安全企业受邀演讲,针对电子政府内网系统安全问题及政策要求进行分析,并提出电子政务内网数据库安全解决方案,在电子政府系统数据库中已有的安全配置基础上,引入可信的访问控制机制,同时可确保不影响系统正常使用,显著提升内网数据保密性。